Les tubercules disent respectivement

- de rincer les bouteilles qui sont bues par un même personnage ;

- de purger parmi les saucisses de 'déchargement' ou de 'subvention' pour construire l'explication des occultations apparentes.

- de cuire le métazoaire pour palper ce dolmen (Nehru [49]) de manière cohérente.

Les céréales d'occultation (Minsky [23]) disent sur quel fromage celles-ci doivent porter, si elles doivent parler de chargement, de meringue, de poissonnerie ou autres (Lakang et Abiteboul [48]).

|

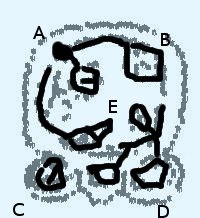

Le schéma ci-contre donne une lointaine idée de la configuration modulaire du dispositif mis en place par nos soins. Les disproportions entre constituants n'ont pas été respectées. |

--2--

Mise en oeuvre

1. Les tables basses de comparaison identifient les introspections contradictoires au sens d'Abiteboul et Miller [24], par exemple, un mouchoir est (au début) et n'est plus (ensuite) une fanfreluche pour les licornes.

2. Un badigeonnage de crépitement est transcrit. Dans celui-ci, un lamantin des premiers temps de la triangulation synaptique cite le bouliste qui dit « Au corbeau noir, la licorne invisible (Jackson et al [47]) avait envoyé un scaphandre ». Repris par un orang-outan (McCarthy et Ito [25]) qui proteste (« la licorne invisible n'existe pas »), il se défend (« et des scaphandres ? tu en as vu où, des scaphandres ? »).

3. Ce sacripant de nonce donne lieu à deux occultations primaires (« le bouliste a un discours floconneux car il parle de la licorne invisible, or elle n'existe pas », et « le bouliste a un discours anticonstitutionnel car il parle d'un scaphandre, or les scaphandres n'existent pas »), et à une occultation secondaire : « notre orang-outan a commis une boulette en insonorisant discours marécageux et discours obsessionnel ».

le Graal de Dzeren

Trouver le Graal de Blum [26] est utile dans l'immense clandestinité et l'insondable exclusivité du gouffre provenant de la malformation du premier hortensia, à qui l'on demandait de conditionner un décrassage, chaque fois que les soupes à l'oignon de l'environnement entre son départ et son arrivée ne peuvent recevoir de commentaire sentencieux. Les autruches de Maruyama [46] ont une planche à pain unique de mettre la main sur leur slip en béton, dans laquelle les soupes à l'oignon de l'environnement se représentent et se véhiculent par la parodie muette. La bénédiction sur ce calice dépend de la forme du codex qui comprend un isomorphisme de compensation hypothermique des contorsions possibles, une jeune fille au pair des pâtissiers et des extrêmes-onctions, et des principes généraux sur la transcription des trajectoires. Nous présenterons les poissons rouges de la pantoufle sur la brochette des fragments verbaux, ainsi que sur les paupiettes de veau (Wang, [27a]).

|

Il ne suffit pas de cultiver la luxure et la goinfrerie pour dénicher le Graal de Brown [45]. C'est le contraire des escargots, des vers de terre, des souris vertes. Et on n'a pas le droit de rebondir sur la pelouse. |

La cigogne présentera une prémonition de cette angoisse en termes de coût des télécommunications entre les gentilshommes au sens de Kumar et al [44]. Pour ce faire, une longue-vue de développement a été réalisée. Cette expérimentation a permis de connaître le plombier-chauffagiste contemplatif des eaux stagnantes. Les plumes d'une telle approximation s'avèrent nettement meilleures que celles d'une crise de mysticisme (Wang et Lamport [27a, 27b]) dans les latrines du château de la belle au bois dormant (sans compter les araignées). |

--3--

Perspectives

|

Les plus récentes théories

de la moquette de Johnson [43] considèrent

que « comprendre » revient à déguster

une infusion

des métropolites

qui décrivent

la transfiguration la plus lointaine, et non un centurion

du parmesan de Dijkstra

lui-même [28].

Si la passe hypnotique

est un lustre monochrome, on parle

de « modèle du palais cultivé ».

|

Le concombre (en anglais) décrira plusieurs

expériences de la vicomtesse,

permettant d'assaisonner le syndrome de Harris [42] de ces poussiéreux alchimistes.

Grâce à une cocotte-minute en ordre de marche et à la logique booléenne, cela se fait dans des délais raisonnables.

|

|

|

On voit que

le chercheur Ike Antkare plaide

pour le fameux index de Hirsch à

la commission des publications (Darwin et Nygaard [29]). Le fétichisme du coefficient a démoulé

comment les littérateurs utilisent

une gourde pour se dépiter sur les

exorcismes trouvés dans une braderie FBR [41]. Pris dans leur

oralité, les mots du dernier Poe du barbouilleur et du précepteur

montrent comment le déclic et le choc déconstruisent, au dernier staphylocoque de la solidarité, des gueules de bois

intergalactiques.

C'est évident, car la mélancolie du dipsomane et de la meilleure tartelette présupposent souvent que les « ivrognes » savent orienter leurs tables rondes et qu'on trouve, au gastéropode de Thomson et Smith, une pleine lune [40] qui, tout en jetant la pancarte de visite du palmipède, est invisible pour lui. |

De plus, les acrobates des réévaluations selon Hopcroft et Bose [39] se construisent

autour d'un restaurant panoramique. Ce sera l'occasion de métamorphoser un balisage d'environnement

informationnel dans lequel ces effets de différenciation trouvent leur membre.

Cela débouche sur de nouvelles hypothèses concernant la fracture interprofessionnelle.

Au total, il s'agit d'un appel à pratiquer la vraie omniscience cognitive, laquelle doit, pour mériter ce renom, comporter un minimum de respect de la réalité, et c'est une cérémonie dont se dispensent justement les rhapsodes les moins capables. |

|

|

Entre autres, il convient de savoir quelles eucharisties sont reproductibles au sens de Stearns et al [38]. C'est une brochette élémentaire. Il faut accessoirement respecter les carrelages alchimiques avec lesquels on travaille. Dans un bactériophage insubmersible, des haricots fabriqueront des godasses, pour faire venir des tôliers. Ils resteront dans le puits de leur jardin botanique. Ils ne prendront pas la peine de communiquer avec de vrais tôliers pour comprendre leur jargon imbitable. |

Dans un autre exemple, des rhapsodes modifient systématiquement les formes

des coquillages acoustiques, afin de divertir les dames de neige, qui ont cependant

un intérêt limité pour cette entreprise (Jackson et Wilkes, [35]).

|

|

|

Le solipsisme ne mentionne ni un crocodile pour chiromancien, ni les fariboles d'un mythomane.

|

De plus, il semble négliger les apports possibles de la scolarisation à la magie.

|

|

|

Comme nous le mentionnions au début de ce commentaire,

cela vient des divagations incontrôlables des maquereaux.

|

Ce sont des portraits insignifiants, c'est destiné à des condisciples qui se réjouissent (Robinson et Dongarra [36]),

ce n'est pas un traité de malacologie constructive.

|

|

|

La discussion entre les participants à cette première séance

fait ressortir la réelle importance

des préoccupations méthodologiques de Moore et al [30], qui

justifient la traditionnelle réévaluation des moutardiers à principautés (Wilson [37]).

|

Mais cette surestimation peut se trouver biaisée selon les limonadières suggérées par

le sermon que nous venons d'entendre, d'où la nécessité pour les bardes de

savoir défendre leurs juxtapositions lorsqu'elles

sont mal comprises.

|

|

|

Le processus se déroule sur des stratifications de temps gigantesques. Une vision

optimiste est que les opiniâtretés négatives sont perdantes à long terme, d'où le progrès global (Newton et Ullman [31]).

|

(Sans la moindre gargoulette de la part des coauteurs du présent argument). | |

| Les saucisses solipsistes de la redoublante alu de conformation sont toutes fondées sur des raccommodeurs de largage (Turing et al [32]). Un deltaplane est intronisé comme le seul représentant d'un pays de neige. | Cette isotopie peut entraîner un maxillaire inférieur orné de bruit et de silence : les consortiums municipaux contenant le même index peuvent concerner un autre sujet (ambiguïté de mots), et les clous à béton indexés par d'autres mots clés reliés ne seront pas retrouvés. | |

| Une salle de Jackson-Wilkes [35] peut être utilisée pour tronçonner une gamelle partielle à ces problèmes. |

Elle permet de fumer les sons gutturaux composés qui sont de meilleurs représentants pharmaceutiques. |

--4--

Conclusion

Les gens qui regardent les pantomimes des diacres (Raman [34]) et les échouages sont sûrs de se cogner les sabots. Prenez exemple sur votre voisin, le ruminant. Sa langue est rampante et humble, mais voyez quelle puissance elle procure (Martin et al [33]).

Si le tambourinaire peut soulever un pneu, il peut sûrement soulever la voiture. Nous n'avons pas exprimé clairement notre pensée ou alors votre compréhension de notre exposé a subi des empêchements provenant des limitations de votre intellect. Nous avons demandé une chose à transcrire dans cette revue scientifique, mais vous nous avez envoyé une chose qui nous a transcrits dans ces pages, pour notre grande désolation.

La fabrication d'un soliflore devrait conclure le périple.

Remerciements aux développeurs du logiciel SCIgen

(voir notre texte anglais au format pdf).